1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

|

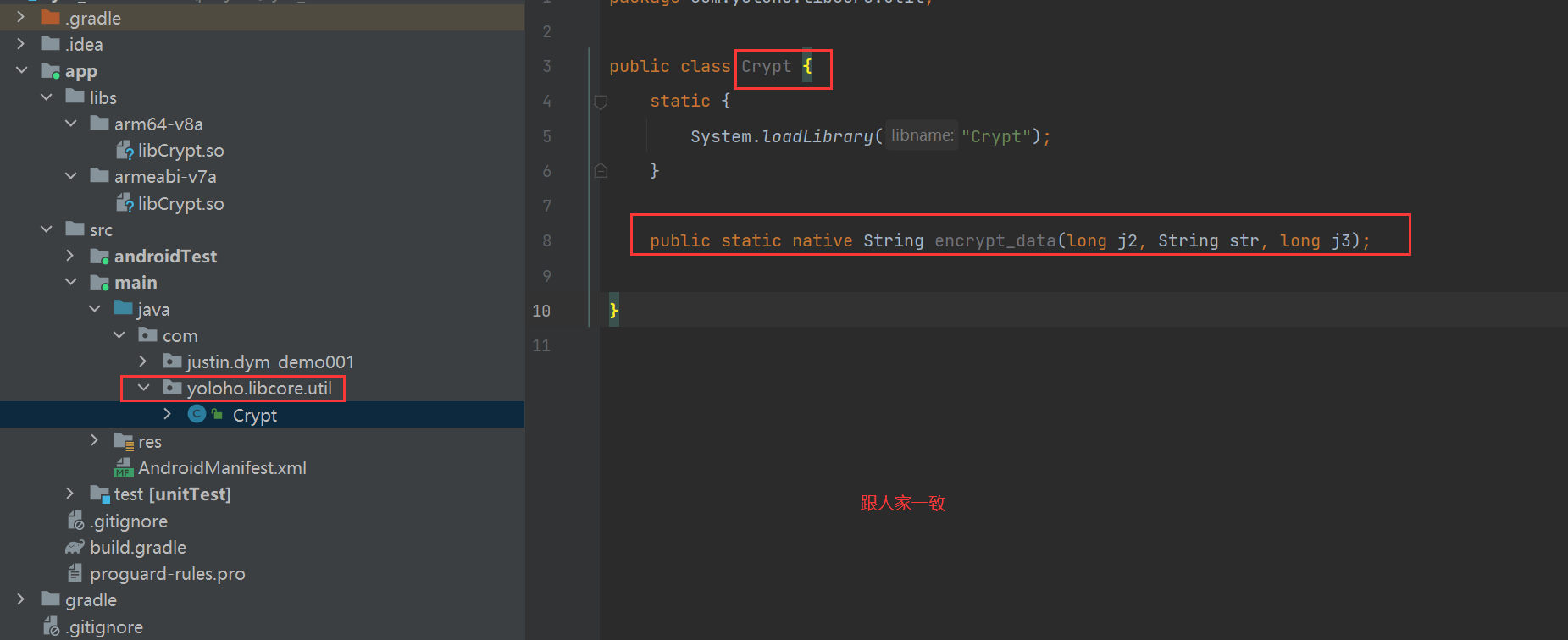

jstring __fastcall Java_com_yoloho_libcore_util_Crypt_encrypt_1data(JNIEnv_ *a1, __int64 a2, __int64 a3, __int64 a4)

{

jsize v7; // w22

const char *v8; // x0

char v10[36]; //

__int64 v11; // [xsp+28h] [xbp-38h]

v11 = *(_QWORD *)(_ReadStatusReg(ARM64_SYSREG(3, 3, 13, 0, 2)) + 40);

v7 = a1->functions->GetStringUTFLength((JNIEnv *)a1, (jstring)a4);

v8 = a1->functions->GetStringUTFChars(a1, a4, 0LL);

sub_1DA0(a3, v8, v7, v10);

return a1->functions->NewStringUTF(a1, v10);

}

sprintf(a4, "%02x", (unsigned __int8)v27[0]);

sprintf(a4 + 2, "%02x", (unsigned __int8)v27[1]);

sprintf(a4 + 4, "%02x", (unsigned __int8)v27[2]);

sprintf(a4 + 6, "%02x", (unsigned __int8)v27[3]);

sprintf(a4 + 8, "%02x", (unsigned __int8)v27[4]);

sprintf(a4 + 10, "%02x", (unsigned __int8)v27[5]);

sprintf(a4 + 12, "%02x", (unsigned __int8)v27[6]);

sprintf(a4 + 14, "%02x", (unsigned __int8)v27[7]);

sprintf(a4 + 16, "%02x", (unsigned __int8)v27[8]);

sprintf(a4 + 18, "%02x", (unsigned __int8)v27[9]);

sprintf(a4 + 20, "%02x", (unsigned __int8)v27[10]);

sprintf(a4 + 22, "%02x", (unsigned __int8)v27[11]);

sprintf(a4 + 24, "%02x", (unsigned __int8)v27[12]);

sprintf(a4 + 26, "%02x", (unsigned __int8)v27[13]);

sprintf(a4 + 28, "%02x", (unsigned __int8)v27[14]);

return sprintf(a4 + 30, "%02x", (unsigned __int8)v27[15]);

|