1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

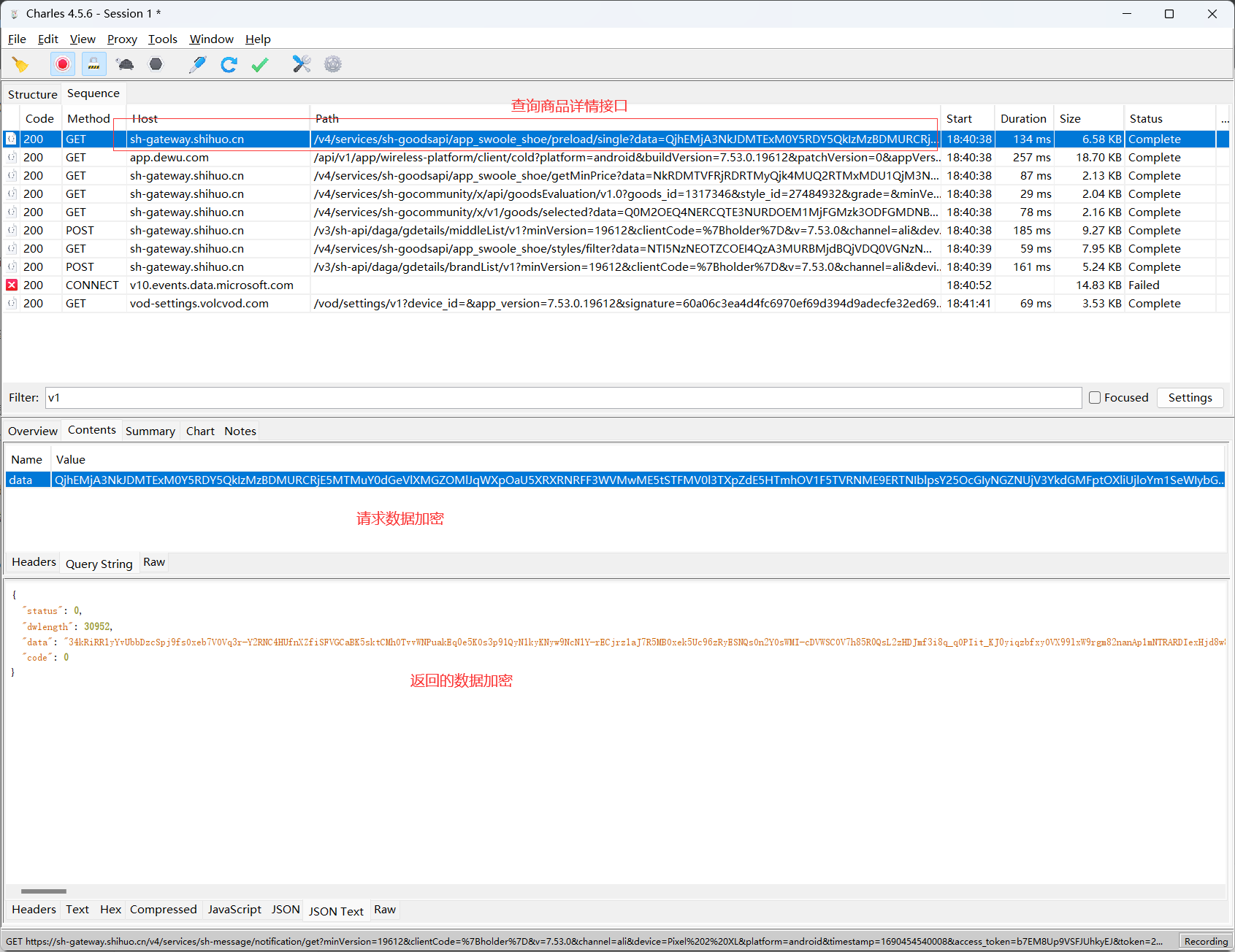

|

'''

可能得原因---》有可能封了ip

老版本接口不稳定--》可能不能用

'''

import requests

import utils

header_str = '''

platform android

timestamp 1703773087449

app-v 7.20.1

sh-token 87hst02l44ZGM1MThiNDFjNjViZGJkMzdlG+uyjSoG4dhG+Z10Djqz49dGEenN4jjVqsd3TNRjYoyEzgcQbbKyVRhv25Wy8u88yBS4/yhKtisuPY2xS1E6+ajO6XMz5ngM7MDuhI/KpJTIpECDt1S56uywH9+2jPfAPDdGWkV0+K0ZutVz8GxaEA==

sh-id 25v48ze69aff513bc9558c019c697605

sh-sign C13420884460F6AE649B92294547E34D

abtest-control HN=2;Gs=0;zF=1;aQ=0;Xj=1;zT=0;Xs=35;IG=0;AA=1;af=12;jO=2;am=0;shrec_is_gdetail=11;rd=1;kA=3;kB=11;ay=3;search_wf=2;ZW=11;zz=12;Qv=11;Ah=1;bn=0;sa=0;JZ=0;sf=12;Av=24;Rg=2;sh=2;cY=1;Rh=15;tK=3;dD=1;dK=2;t_s=1703772219828;gdetail_brand_rec=11;KY=1;By=1;Bz=0;uO=0;data_community_relate=12;dc=1;ln=2;eI=3;tx=19;LR=2;DO=2;Ta=1;uc=2;Te=1;vL=1;Df=12;MQ=2;data_community_personal=89;fK=12;UZ=1;fL=0;Lu=1;nY=2;EQ=2;ev=2;vn=12;Un=0;mainSearchV3=25;fa=0;NI=1;mainSearchV4=23;nj=2;nn=0;vv=2;shrec_gdetail_bags=13;data_gdetail_shoes_personal=11;data_gdetail_clothes_personal=12;shoes_ratio_ctrl=1;oZ=12;gdetail_shoes_brand_rec=11;gX=0;fx=2;shrec_home_feed=17;Fd=2;ge=15;xV=0;gf=13;gh=0;pR=21;ou=3;Fn=3;GP=0;shrec_cf_mine_v2=11;XD=0;hW=3;Wg=12;pa=0;shrec_gdetail_clothes=13;PE=12;Od=13;yN=1

shreqid 2BC91662A05CC9F996F71A8F9A4B3BAB

osv 11

network 1

sh_session 7f9a1fca3b114ce0b308283f0062d5e0_foreground_525571

sk 9MRYHxYzeIwT5VTCyBnbXFdf39hbCo06r1oTpaW4rnNvheJuLIckKkSUH2cpirlmXot9rIFBAvDP37nmOXBb7L5Drd1x

appid app

cookie acw_tc=76b20ff517037722253338690e1322c1846ea470719927b4302648969599f6

user-agent Android 11 {Z29vZ2xl} CPU_ABI arm64-v8a CPU_ABI2 HARDWARE taimen MODEL {UGl4ZWwgMiBYTA} network/WIFI shihuo/7.20.1 sc({holder},myapp) minVersion(15670) sh-dv-sign[v1|10418e17bc015815ef161fc2a5029c0d0d2751f79b8da0aa]

daga-ban-personal 0

accept-encoding gzip

'''

'''

'devices': 'Pixel 2 XL',

'dspm' :'1d71bbc11c117c0d',

'gender': '2',

'goods_id': '823698',

'sourceLocation': 'oneRowOne:[N]',

'style_id': '7068632',

'top_style_id': '7068632',

'tpExtra': '{"sourceTp":"home:search:","sourceTpName":"马丁靴","wsf":"normal_search_words","ast":"马丁靴","is_inspire":0,"dgReqId":"SHSS_CG-P0HFLTBTUMO7_SPU_1:23","si":"8001","skc":"7068632","layer":"2"}',

'access_token': 'b7EM8Up9VSFJUhkyEJ',

'minVersion': '15670',

'clientCode': '{holder}',

'v': '7.20.1',

'channel': 'myapp',

'device': 'Pixel 2 XL',

'platform': 'android',

'timestamp': '1703773087449',

'access_token': 'b7EM8Up9VSFJUhkyEJ',

'token' :'7f66140a1de98e4b59b6c3417d0a4c4e',

'''

res = requests.get(

'https://sh-gateway.shihuo.cn/v4/services/sh-goodsapi/app_swoole_shoe/preload/single',

params={

'devices': 'Pixel 2 XL',

'dspm': '1d71bbc11c117c0d',

'gender': '2',

'goods_id': '823698',

'sourceLocation': 'oneRowOne:[N]',

'style_id': '7068632',

'top_style_id': '7068632',

'tpExtra': '{"sourceTp":"home:search:","sourceTpName":"马丁靴","wsf":"normal_search_words","ast":"马丁靴","is_inspire":0,"dgReqId":"SHSS_CG-P0HFLTBTUMO7_SPU_1:23","si":"8001","skc":"7068632","layer":"2"}',

'access_token': 'b7EM8Up9VSFJUhkyEJ',

'minVersion': '15670',

'clientCode': '{holder}',

'v': '7.20.1',

'channel': 'myapp',

'device': 'Pixel 2 XL',

'platform': 'android',

'timestamp': '1703773087449',

'access_token': 'b7EM8Up9VSFJUhkyEJ',

'token': '7f66140a1de98e4b59b6c3417d0a4c4e',

},

verify=False, headers=utils.header_str_to_dict(header_str))

print(res.json())

|